Dostałem podejrzany link. Co robić? – poradnik G DATA

Preparowanie fałszywych witryn i kierowanie na nie ruchu to jeden z popularniejszych sposób działania cyberprzestępców, mogący doprowadzić np. do utraty środków zgromadzonych na koncie bankowym. A na tym oczywiście zagrożenia się nie kończą. Jak się przed nimi ustrzec?

Ostrożność przede wszystkim

Ten schemat działania opiera się na jednym fundamentalnym założeniu: nieuwadze użytkownika. Pierwszym sposobem, by ustrzec się przed zagrożeniem, musi być więc zwyczajna ostrożność i świadomość istnienia niebezpieczeństw. Spreparowany link może prowadzić do różnego rodzaju usług: bankowych, kurierskich, e-commerce, bywa, że wiadomość dotyczy rzekomej niedopłaty za telefon, energię elektryczną lub przesyłkę. Wiadomość tego typu najczęściej ma wywołać w nas niepokój i skłonić do działania, np. podania wszystkich danych z karty kredytowej bądź wręcz zalogowania się na fałszywej stronie internetowej banku czy portalu aukcyjnego po to, by wyrównać nieistniejącą niedopłatę lub przelać pieniądze za nabyty przedmiot. Cel jest prosty: w ten sposób nasze loginy, hasła i dane dotyczące płatności trafiają do przestępców, a ci robią z nich użytek na naszą szkodę.

Przede wszystkim więc, otrzymawszy podejrzany link, musimy bardzo dokładnie sprawdzić jego wygląd. Przestępcy często korzystają z nieuwagi użytkownika, przesyłając odnośniki do złudzenia przypominające te prawdziwe, ale różniące się detalami. Może to być inna końcówka adresu (zamiast .pl pojawi się zatem przykładowo .net) bądź literówka w – dajmy na to – nazwie banku czy firmy kurierskiej. Bywa też, że odnośnik składa się z kilku rozdzielonych kropkami członów, z których tylko pierwszy nawiązuje do znanej nam instytucji – jeśli w otrzymanym linku występują tego rodzaju anomalie, to sprawa jest oczywista. Nie zawsze jednak jest to takie proste.

Telefon do przyjaciela

Podejrzane linki często mają formę skróconą, tj. wyglądają, jakby ktoś zastosował serwis „obcinający” adresy, by zaoszczędzić miejsce, np. w SMS-ie. W tym przypadku – jak i we wszystkich innych – najlepiej więc samemu zweryfikować sytuację. Bank lub kurier żądają dopłaty? Nie ma sprawy! Łapiemy za telefon lub wchodzimy na stronę instytucji – ręcznie wpisując adres, bez korzystania z linka! – i dopytujemy, o co chodzi, bezpośrednio u źródła. Tak duże firmy opierają się na systemach informatycznych, dzięki którym każdy konsultant będzie w stanie nam potwierdzić np. fakt zaistnienia niedopłaty. W przypadku portali aukcyjnych należy zaś przyjąć zasadę, że płatności realizujemy nie poprzez linki, ale logując się na swoje konto na stronie i dopiero stamtąd przeprowadzając wszystkie operacje finansowe.

Podobnie sprawa wygląda, jeśli chodzi o znajomych. Linki phishingowe są rozsyłane nie tylko przez maile i SMS-y – często przychodzą np. przez Messengera lub inny komunikator od kolegów, koleżanek, członków rodziny, których konta zostały przejęte. W takim przypadku wystarczy po prostu zadzwonić do znajomego, zanim podejmiemy jakąkolwiek akcję, a jeśli rozmowa głosowa nie wchodzi w grę – poprosić np. o podanie jakiegoś szczegółu, który znany będzie jedynie tej osobie, podpytując równocześnie o przesłany odnośnik. No i najważniejsze: nie można dać ponieść się emocjom związanym z zagrożeniem lub pilną potrzebą naszych bliskich. Właśnie na to i na nieuwagę liczą przestępcy.

Nie klikaj w ciemno

Jeśli jednak link wygląda w porządku, okoliczności sprawy zgadzają się z naszymi wcześniejszymi działaniami i wiadomość nie budzi innych podejrzeń (np. błędami ortograficznymi, nietypową składnią, „kulawymi” zwrotami), możemy zobaczyć, dokąd zostaniemy przekierowani. Tutaj dobrze pamiętać o kolejnej czynności. Po najechaniu myszką na odnośnik u dołu okna przeglądarki pojawi się podgląd odsyłacza, czyli zobaczymy miejsce, do którego hiperłącze nas odeśle. Warto to zrobić nie tylko po to, żeby upewnić się, czy otrzymany link pokrywa się adresem, który widzimy, ale też wówczas, gdy łącze ukryte jest w tekście, np. w części zdania lub w pojedynczym słowie, jak FORMULARZ lub TUTAJ. W przypadku urządzeń mobilnych możemy „przytrzymać” odsyłacz i z rozwijanego menu wybrać pozycję „Kopiuj adres linku”, a następnie wkleić go np. do notatnika i zobaczyć, co nam się wyświetli.

Ponownie zatem: przede wszystkim weryfikujemy litera po literze adres – kluczowa jest jego pierwsza część, której segmenty oddzielone są kropkami. Jeśli cokolwiek wzbudzi nasze podejrzenia (duża liczba nietypowych części składowych linku, dla niepoznaki oddzielonych dywizami, np. nazwabanku-pl.online.net, lub podobne anomalie), oznacza to, że mamy do czynienia z phishingiem. Pomocną wskazówką będzie również certyfikat bezpieczeństwa – sprawdzimy go, klikając na symbol kłódki obok adresu w witrynie internetowej. Jeśli mamy do czynienia z rzekomą instytucją finansową lub usługową, a takowego certyfikatu brak, jest błędnie opisany albo nieaktualny, to na tym nasza wizyta powinna się skończyć.

Czasem ostrożność nie wystarczy

Wszystkie wymienione wcześniej kroki to świetne praktyki – ale nawet one nie zawsze ustrzegą nas przed zagrożeniem. Phishing opiera się na wzbudzeniu zaufania i „nabraniu” ofiary, często jednak linki prowadzą do pakietów złośliwego oprogramowania, które korzystają z podatności, tj. błędów lub luk w oprogramowaniu. Korzystając z nich, przestępcy mogą uzyskać dostęp do interesujących ich zasobów. A w takich sytuacjach będziemy musieli już potrzebować profesjonalnej pomocy i zabezpieczenia.

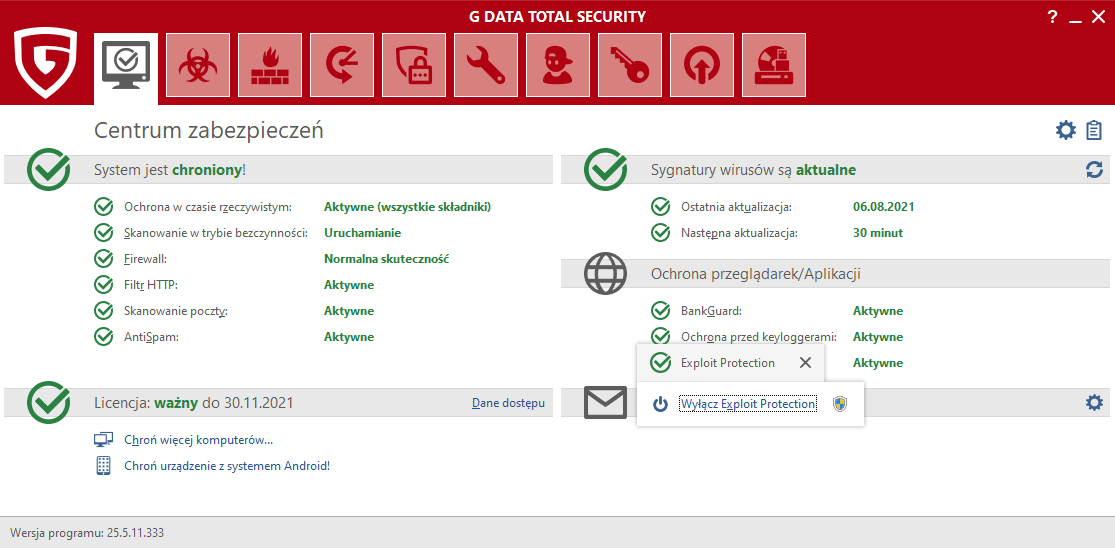

Firma G DATA zapewnia kompleksowe rozwiązania, które pomogą nam uporać się zarówno z phishingiem, jak i z zagrożeniami płynącymi z prób wykorzystania przez przestępców luk w naszych systemach. Oprogramowanie G DATA składa się z modułów zabezpieczających nasze stanowisko pracy lub zabawy. Szczególną uwagę należy zwrócić na:

• Filtr HTTP – filtr automatycznie weryfikuje strony pod kątem złośliwych programów i wyłudzania informacji. Jeśli pobierana zawartość lub otwierana witryna zostanie zakwalifikowana jako niebezpieczna, otrzymamy odpowiedni komunikat, a strona nie otworzy się.

• AntiRansomware – moduł ten zabezpiecza sprzęt użytkownika przed wyspecjalizowanym atakiem, który polega na tym, że dane na komputerze są szyfrowane, żeby zaś uzyskać do nich dostęp, właściciel sprzętu musi zapłacić okup.

• kontrola zachowania BEAST – to funkcja, która chroni przed nowym, wcześniej nieznanym złośliwym zachowaniem. Oprogramowanie G DATA analizuje tutaj całościowe zachowanie systemu, wykrywając w ten sposób anomalie będące skutkiem działania szkodliwych procesów, i natychmiast zatrzymuje te ostatnie.

• AntiSpam – to poboczna funkcja oprogramowania G DATA, ale szalenie ważna. Dzięki niej unikniemy bowiem spamu, a to właśnie tego rodzaju niechciane wiadomości są jednym z głównych źródeł phishingu oraz prób ataków wykorzystujących luki w systemach operacyjnych. Zabezpieczając się przed spamem, tworzymy więc niejako pierwszą linię obrony i eliminujemy wiele niechcianych i niebezpiecznych linków, które w innych okolicznościach mogłyby zostać otwarte.

• Exploit Protection – to kluczowy dla bezpieczeństwa moduł, który zapewnia ochronę przed tzw. exploit kitami, czyli pakietami oprogramowania korzystającymi ze znanych dziur w zabezpieczeniach. Znajdziemy je np. na zainfekowanych witrynach internetowych, ich celem zaś jest przeskanowanie komputera użytkownika pod kątem podatności i – gdy takowe znajdzie – zainstalowanie na nim złośliwego oprogramowania. Exploit Protection blokuje tego typu działanie.

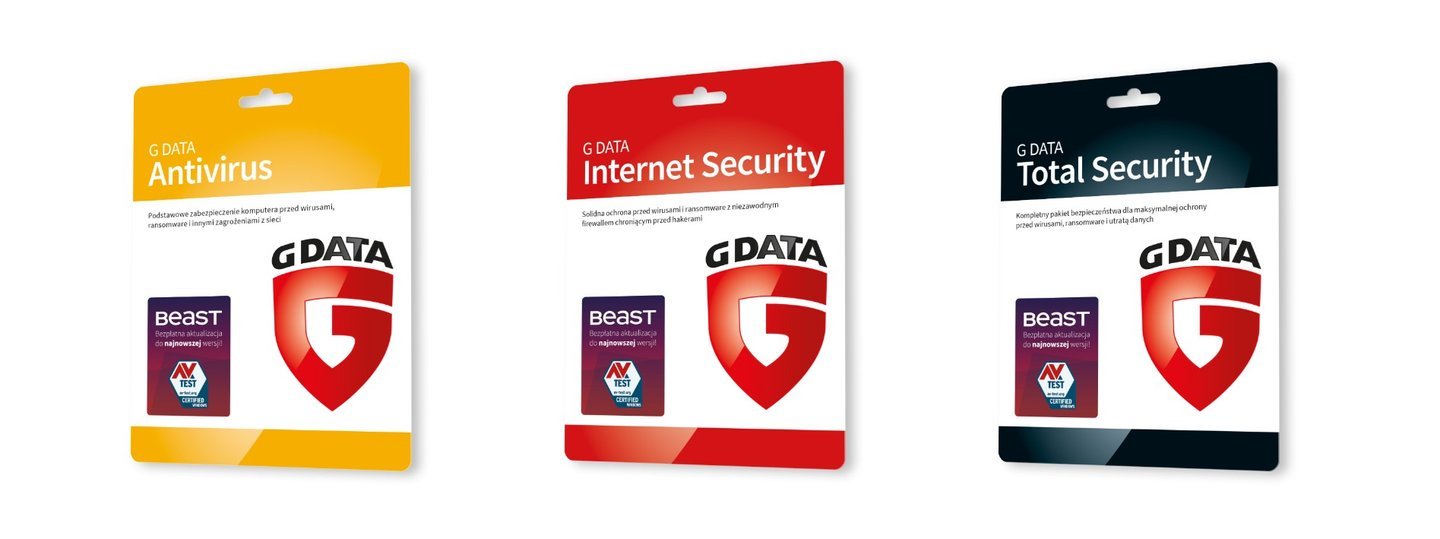

Wymienione moduły i funkcje znajdziemy w pakietach oprogramowania G DATA przeznaczonych dla domu i dla biznesu. W przypadku użytkowników indywidualnych wspomniany soft możemy nabyć w trzech wariantach. Podstawowy to G DATA Antivirus chroniący m.in. przed wirusami, ransomware’em, phishingiem, spamem i aktywnie zabezpieczający przed wykorzystaniem exploitów w naszym systemie. W rozszerzonej wersji G DATA Internet Security dostajemy dodatkowo opcje związane z kontrolą rodzicielską i chroniący nasz system firewall, najbardziej rozbudowane G DATA Total Security zawiera zaś wszystkie wymienione wyżej części pakietu i uzupełnione jest o bezpieczny menadżer haseł, możliwość tworzenia automatycznych kopii zapasowych i dostęp do opcji związanych z diagnostyką i tuningiem naszej elektroniki, co przekłada się na zwiększenie wydajności i bezpieczeństwa. Więcej informacji znajdziecie na stronie gdata.pl.

Artykuł powstał we współpracy z partnerem.

Grafiki: Pexels, G Data